2021 року мережа Deflect знову зросла за розміром та аудиторією. Для команди Deflect, яка займається моніторингом мережі та попередженням кібератак, окрім безперервної якісної роботи наших клієнтів, найбільше виділялося щораз вища складність та “точність” Baskerville. Часом вона навіть перевершувала людські набори правил, написані для бібліотеки обмеження частоти запитів інструментарію Banjax. Так, машина перевершує людей в Deflect. Ми не будемо заглиблюватися у філософію цієї реальності, а просто поділимося з вами статистикою та розповімо про атаки, свідками яких ми стали цього року.

Рік у статистиці

| Кількість обслужених запитів | 10,152,911,060 |

| Кількість унікальних читачів (IP) | 77,011,728 |

| Кількість заборонених запитів– Banjax | 3,326,915 |

| Всього запитів, оскаржених Baskerville | 2,606,927 |

| % клієнтів Deflect, які також користуються хостингом eQpress | 34 % |

| Загальна кількість повних відключень Deflect | 0 |

| Найнижчий час безвідмовної роботи для будь-якого клієнта Deflect | 99.8% |

| % клієнтів щороку зростає | 21.62% |

| Найбільший ботнет, за кількістю ботів | 19,333 |

| Кількість значних DDoS-атак | 103 |

Відбиті атаки

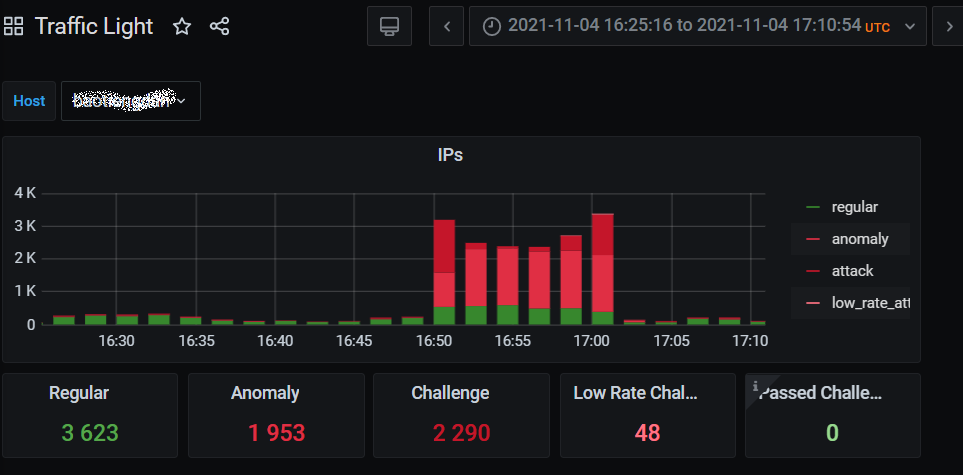

4 листопада 2021 року близько 16:50 UTC розпочалася DDoS-атака на в’єтнамське медіа (також розміщене на EQPress). Було заблоковано від 2000 до 2500 унікальних IP-адрес із США, Канади, Німеччини, Франції та інших країн. Ці боти випустили близько 825 000 GET / і GET https://website.com// запитів під час цієї атаки. Більшість задіяних IP-адрес були виявлені як проксі-сервери, і багато з них мали IP-адреси в заголовку X-Forwarded-For. Основний екземпляр WordPress отримував до 5000 запитів на секунду, що змушувало сервер EQPress надсилати до 30 мегабіт на секунду html-відповідей. Завдяки кешу FasctCGI та загальному зміцненню конфігурації, кластер хостингової мережі мав достатньо ресурсів для обслуговування запитів, поки всі боти не були заблоковані без будь-яких значних проблем для самого вебсайту або його сусідів.

Baskerville виявив цю атаку і надіслав команди виклику на понад 2200 IP-адрес.

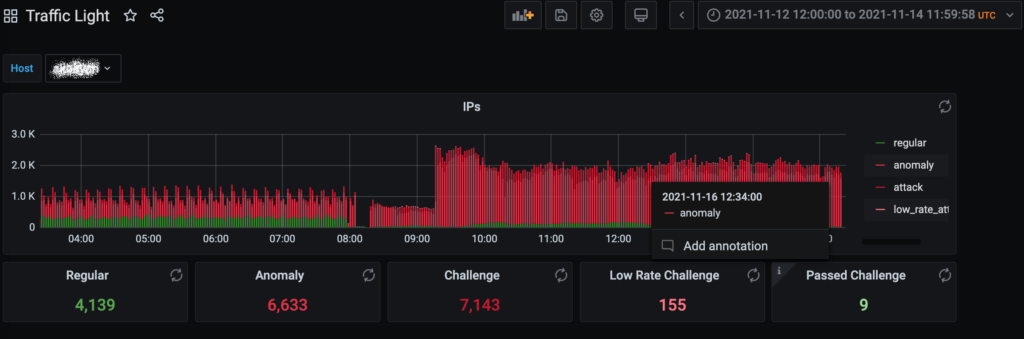

Ця атака була спрямована на незалежний сайт журналістських розслідувань з Філіппін. Атака почалася 15 листопада і тривала протягом наступних двох тижнів. Значна частина трафіку атаки була недоступна для Deflect, що призвело до переповнення дата-центру хостингу на рівнях L3/L4.

Майже 4000 унікальних IP-адрес надіслали понад 70 мільйонів запитів “GET /” і “GET /?&148294400498e131004165713TT117859756720Q106417752262N” до сайту, використовуючи техніку знищення кешу з випадковими параметрами query_string. Зловмисники використовували підроблені User-Agent в рядках запитів. Очевидно, ця атака була адаптована проти засобів захисту кешування Deflect. Багато IP-адрес, що брали участь в атаці, були проксі-серверами, які могли виявляти справжнього відправника за допомогою заголовка X-Forwarded-For.

На жаль, ця атака не була повністю нейтралізована швидко і призвела до кількагодинного простою для користувачів. Після ручного увімкнення розширених механізмів захисту Deflect та налаштування конфігурації джерела вебсайт знову став стабільно працювати.

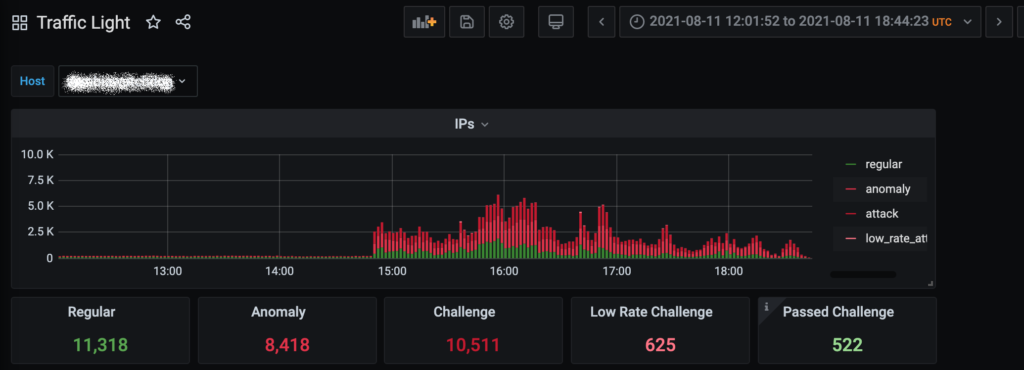

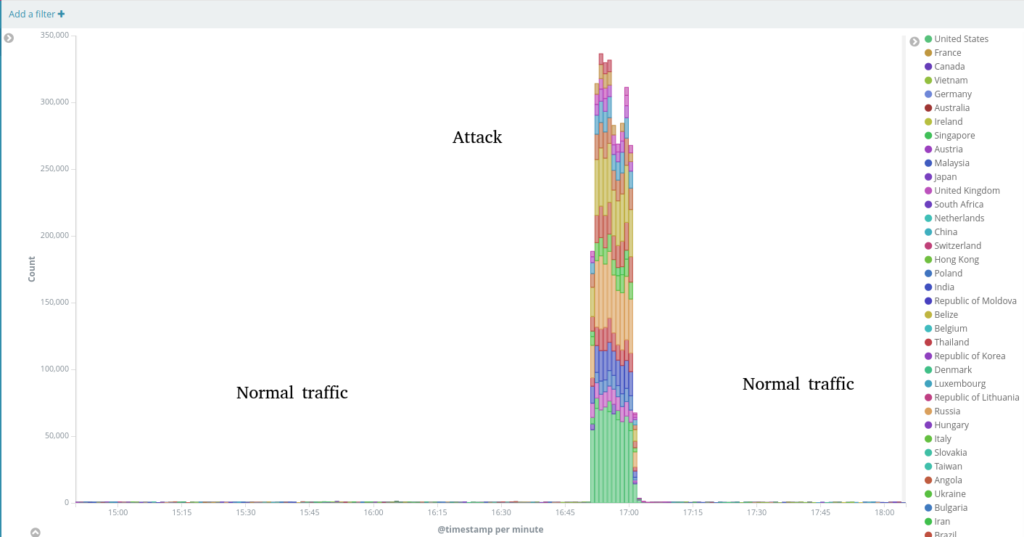

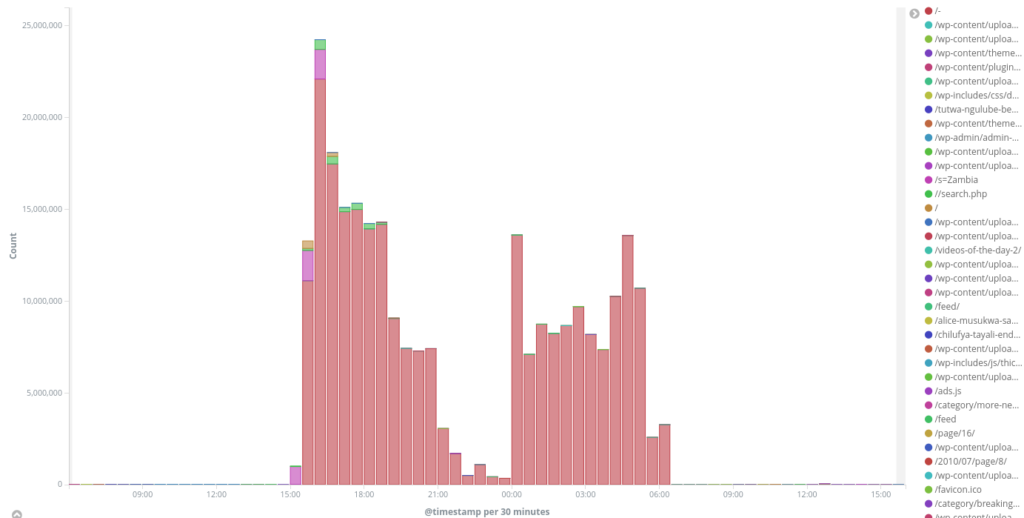

Організація з контролю демократії в Замбії двічі була атакована між 8-9 та 11-12 серпня. Здається, коли зловмисники повернулися вдруге, вони не взяли до уваги свої помилки та спробували застосувати подібну техніку та майже ідентичний ботнет.

Сервери з різних країн (переважно США, Німеччини, Росії, Франції) надіслали понад 16 мільйонів GET / та /s=87675957 запитів (з випадковими номерами для обходу кешування) під час першого раунду атак. Під час наступного інциденту було зафіксовано та заблоковано понад 137 мільйонів шкідливих запитів.

Більшість з цих IP-адрес відомі як скомпрометовані сервери, які можна використовувати як проксі-сервери та маршрутизатори MikroTik. Було використано 383 унікальні заголовки User-Agent, всі вони були варіаціями Google Chrome. Також було виявлено близько 400 вихідних вузлів TOR, які були використані для цієї атаки.

Першу атаку не було повністю помʼякшено через її специфіку, і деякий трафік зміг потрапити на вихідний сервер, що призвело до кількох годин часткового простою для реальних відвідувачів на різних етапах цієї атаки. Другу атаку було повністю помʼякшено, оскільки ми вже оновили наші профілі помʼякшення.