Sécurité de la couche de transport (TLS)

Lorsqu’une personne visite votre site Web en saisissant une URL commune commençant par http://, ses identifiant et mot de passe et d’autres données confidentielles peuvent être interceptés par des tiers indésirables. De même cette connexion n’offre aucune garantie d’authenticité et peut être redirigée (ou truquée) par un fournisseurs de service Internet – FAI ou un autre intermédiaire. Le support TLS n’est pas un remède à tout, mais il améliore considérablement :

- la confidentialité de la transmission des données entre votre serveur web et le navigateur de l’utilisateur ;

- l’authenticité des connexions que vos utilisateurs établissent avec votre serveur Web

Fonctionnement de TLS/HTTPS sur Deflect

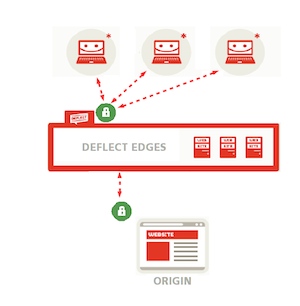

Normalement, lorsque deux ordinateurs communiquent de manière sécurisée, sans service proxy de mise en cache comme Deflect, le client (par exemple un navigateur) demande le certificat TLS du serveur, vérifie qu’il fait confiance au certificat, puis crypte la connexion en l’utilisant. Les FAI, les entreprises et les gouvernements ou ceux qui possèdent les réseaux, ou tout autre acteur instllés entre le client et le serveur ne peuvent pas regarder ce qui circule à l’intérieur du tunnel de communication ainsi établi.

Schéma TLS de Deflect

Deflect propose plusieurs options pour crypter les connexions à votre site Web et peut générer des certificats TLS ou utiliser ceux que vous possédez déjà.

Deflect peut générer des certificats TLS publics via Let’s Encrypt, une autorité de certification (CA) lancée en 2015 et co-fondée par l’Electronic Frontier Foundation qui délivre des certificats gratuits et faciles à installer dans le but explicite de faciliter et de diffuser l’utilisation de la cryptographie sur le web. Étant donné que les certificats Let’s Encrypt doivent être renouvelés fréquemment, Deflect utilise des certificats d’origine plus durables signés par sa propre autorité de certification. Bien sûr, si vous possédez déjà un certificat TLS, vous pouvez l’utiliser pour crypter les connexions entre Deflect et votre site web (certificat d’origine) ainsi qu’entre le public et nos serveurs périphériques (certificat public), mais dans ce dernier cas vous devez partager votre clé TLS privée avec nous. Si vous préférez ne pas le partager avec qui que ce soit, nous pouvons générer un certificat Let’s Encrypt pour chiffrer les connexions qui atteignent l’un des serveurs périphériques Deflect tandis que les connexions entre ceux-ci Deflect et votre serveur Web seront chiffrées par votre propre certificat.

Activez les connexions HTTPS à votre site Web sous Deflect

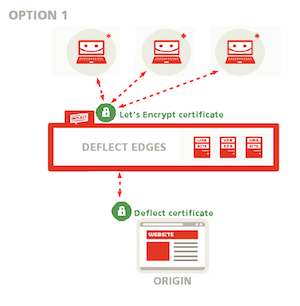

Si vous activez les connexions HTTPS pour la première fois sur votre site Web et que vous n’avez pas encore de certificat TLS, vous avez 3 options.

1. Demandez à Deflect de tout faire pour vous

Vous pouvez demander à Deflect de tout faire pour vous : nous générerons un certificat Let’s Encrypt destiné au public pour crypter les connexions entre vos lecteurs et les serveurs Deflect, et un certificat d’origine pour sécuriser les connexions entre Deflect et votre site d’origine (voir l’option 1 dans le guide de configuration du certificat et à l’option 1 du guide du panneau de commande Deflect). Cette option est recommandée si vous n’êtes pas familier avec OpenSSL. Les communications entre no serveur et le public ainsi qu’entre le site d’origine et nos serveurs seront cryptées et nos serveurs pourront valider s’ils communiquent avec le site d’origine plutôt qu’avec un autre serveur qui se ferait passer pour le vôtre.

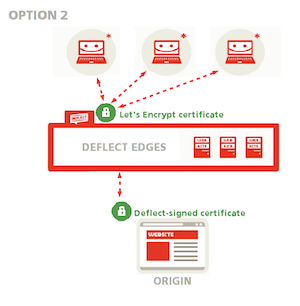

2. Générez votre certificat d’origine et faites-le signer par Deflect

I

Si vous êtes à l’aise avec OpenSSL, Deflect ne générera qu’un certificat Let’s Encrypt accessible au public, tandis que vous générez votre certificat d’origine et le ferez signer par Deflect afin que les connexions entre nos serveurs et le site d’origine puissent être validées et que Deflect puisse être sûr qu’il parle bien à votre site (voir l’option 1 dans le guide de configuration du certificat destiné au public et l’option 2 dans le guide du panneau de configuration Deflect). Il s’agit d’une option avancée, recommandée si vous maîtrisez l’utilisation d’OpenSSL et la création d’une demande de signature de certificat. Vous n’aurez pas besoin de partager votre clé privée avec Deflect, et nos serveurs pourront toujours valider votre certificat d’origine.

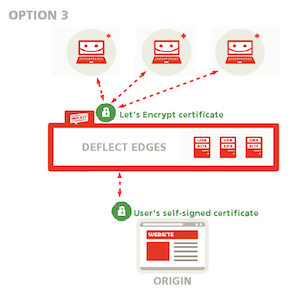

3. Générez un certificat d’origine auto-signé

Vous pouvez également générer un certificat d’origine auto-signé sans le faire signer par Deflect. Deflect ne générera qu’un certificat Let’s Encrypt destiné au public, tandis que les connexions entre Deflect et votre site d’origine seront cryptées via votre propre certificat auto-signé (voir l’option 1 dans le guide de configuration des certificats destinés au public). Vous pouvez choisir cette option si vous préférez ne pas partager votre clé privée avec qui que ce soit mais que vous n’avez aucune expérience avec les demandes de signature de certificat. Toutes les connexions seront cryptées, mais Deflect ne pourra pas confirmer que le certificat vous appartient réellement. Si votre site Web accepte déjà les connexions HTTPS et que vous disposez d’un certificat TLS que vous souhaitez continuer à utiliser, vous avez deux autres options :

4. Téléchargez un ensemble de certificats TLS personnalisé

Dans ce cas, les connexions à Deflect et les connexions entre Deflect et votre site d’origine seront cryptées via votre certificat TLS (voir l’option 2 dans le guide de configuration des certificats destinés au public). Cette option vous permet de continuer à utiliser le certificat que vous avez déjà généré, mais vous oblige à partager votre clé privée avec Deflect.

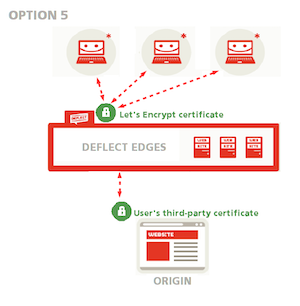

5. Utilisez un certificat tiers sur votre site d’origine

Demandez à Deflect de générer un certificat Let’s Encrypt public pendant que vous utilisez votre certificat tiers comme certificat d’origine (voir l’option 1 dans le guide de configuration du certificat public). Cette option vous permet de continuer à utiliser le certificat que vous avez déjà généré sans avoir à partager votre clé privée avec qui que ce soit.

Cryptage de disque

Mise en cache

Deflect pratique le chiffrement des données au repos. Cela signifie que tous nos serveurs de périphérie, serveurs d’hébergement, serveurs de journalisation et pratiquement toutes les machines que nous utilisons disposent soit d’un chiffrement complet du disque, soit d’un chiffrement du système de fichiers pour protéger les fichiers qu’ils stockent. Votre cache de trafic Web est stocké sur un disque crypté.

Enregistrement

Vos journaux de trafic sont stockés de manière chiffrée sur les serveurs périphériques Deflect et le référentiel central de tous les journaux Deflect. Vous avez également la possibilité de désactiver la journalisation Deflect. Nous supprimerons ensuite en toute sécurité tous les journaux de trafic reçus sur nos serveurs de périphérie toutes les 10 minutes. Vous n’obtiendrez aucune statistique de trafic dans le panneau de commande si vous souhaitez désactiver la journalisation Deflect.